Počítačovou kriminalitu lze postihovat jako širokou škálu trestných činů podle trestního zákoníku, zákona č. 40/2009 Sb., který od 1. ledna 2010 nahradil trestní zákoník č. 140/1961 Sb. Jak uvádí Gross S. v [1], počítačovou kriminalitou z kriminalistického hlediska rozumíme skupinu společensky nebezpečných jednání páchaných prostředky výpočetní techniky v podmínkách komunikačních sítí, systémů, programového vybavení a databází výpočetní techniky. Z kriminalistického hlediska lze trestnou činnost páchanou za využití výpočetní techniky nebo proti této technice rozdělit do dvou skupin:

- Trestná činnost s prvky výpočetní techniky.

- Počítačová kriminalita.

Většina autorů zabývajících se počítačovou kriminalitou se i přes neshody ve vymezení mnoha pojmů shoduje především v tom, že počítač může být předmětem trestného činu, ale současně je také ke spáchání celé řady trestných činů ideálním prostředkem. Počítač nemusí být pouze předmětem manipulace typické pro majetkové útoky vůči jiným věcem. Počítač má i svůj vnitřní obsah, který může být samostatným předmětem útoku. Jeho obsah (data a software) může být například pozměněn, a to jako cíl určité činnosti nebo jako pouhý prostředek k dosažení jiného cíle. Jde tedy o problematiku mnohem složitější.

Počítačová kriminalita model rok 1987, Zdroj: Zdeňka Matějka – Rok 2000 život s počítači

Počítačová kriminalita v číslech

Společnost PricewaterhouseCoopers Česká republika, s.r.o. uvádí v [2] informace o podílu počítačové kriminality na spáchaných podvodech. V České republice je podíl 13%, ve střední a východní Evropy 18% a celosvětově 23%. Vzhledem k celosvětovému vývoji nečeká ČR nic příjemného.

Podle výsledků průzkumu v [2] vnímá počítačovou kriminalitu jako hrozbu z vnějšku organizace 37% respondentů v ČR, 43% ve střední a východní Evropě a 46% celosvětově. Jako hrozbu zevnitř organizace vnímá počítačovou kriminalitu 21% respondentů v ČR, 13% ve střední a východní Evropě a shodně 13% respondentů celosvětově.

V případě ohrožení počítačovým zločinem uvádí společnost PwC v [2] obavy českých společností. Nejvíce se obávají krádeže nebo ztráty osobních údajů (74%), poškození dobrého jména organizace (72%), porušení práv duševního vlastnictví včetně krádeže dat (71%), skutečné finanční ztráty (68%), přerušení služeb (63%), nákladů na vyšetřování a odstranění následků (58%) a regulatorního rizika (49%).

Rozdělení počítačové kriminality

Prof. Smejkal a kol. v [3] rozděluje počítačovou kriminalitu při určitém zjednodušení do dvou základních skupin:

- Delikty, kde počítač, program, data, informační systém apod. jsou nástrojem trestné činnosti pachatele,

- delikty, kde počítač, program, data, informační systém atd. jsou cílem zločinného útoku, přičemž se může jednat o tyto trestné činy:

- fyzický nebo logický útok na počítač nebo komunikační zařízení,

- neoprávněné užívání počítače nebo komunikačního zařízení,

- neoprávněné užívání nebo distribuci počítačových programů,

- změnu v programech a datech, okrajově i v technickém zapojení počítače nebo komunikačního zařízení,

- neoprávněný přístup k datům, získávání utajovaných informací (tzv. počítačová špionáž) nebo jiných informací o osobách (osobní údaje),

- trestné činy, předmětem jejichž útoku je počítač jako věc movitá.

Rozdělení počítačové kriminality dle Rady Evropy

Rada Evropy v [4] dělí počítačovou kriminalitu do čtyř oblastí:

- Trestné činy proti důvěrnosti, integritě a dostupnosti počítačových dat a systémů (neoprávněný přístup, neoprávněné odposlouchávání, narušování dat, narušování systémů, zneužívání zařízení).

- Trestné činy se vztahem k počítači (počítačový podvod, padělání počítačem).

- Trestné činy se vztahem k obsahu počítače (dětská pornografie).

- Trestné činy související s porušováním autorského práva a souvisejících práv.

Dále Rada Evropy v [5] rozšířila tento okruh o čtyři skutkové podstaty xenofobních a rasově motivovaných deliktů. Tyto delikty přísluší pod “Trestné činy se vztahem k obsahu počítače”.

Důležité paragrafy v novém trestním zákoníku, zákoně č. 40/2009 Sb.

Nebudu zde citovat paragrafy trestního zákoníku, zákona č. 40/2009 Sb. Doporučuji však seznámit se s níže uvedenými paragrafy:

§ 182 Porušení tajemství dopravovaných zpráv

§ 230 Neoprávněný přístup k počítačovému systému a nosiči informací

§ 231 Opatření a přechovávání přístupového zařízení a hesla k počítačovému systému a jiných takových dat

§ 232 Poškození záznamu v počítačovém systému a na nosiči informací a zásah do vybavení počítače z nedbalosti

§ 270 Porušení autorského práva, práv souvisejících s právem autorským a práv k databázi

Řada osob považuje své konání a některé skutky za samozřejmé a vůbec si neuvědomuje, že porušuje zákon č. 40/2009 Sb. Dále uvedu dva často diskutované případy:

- Využívání technologie (sítě) BitTorrent je velmi často diskutované a názory se liší. Pokud tuto technologii využíváte pro stahování/distribuci díla, na které se nevztahuje autorské právo (například se jedná o Vaše vlastní dílo a Vy ho nabízíte volně ke stažení široké veřejnosti), pak je vše v pořádku. V opačném případě je nutno si uvědomit, že při stahování díla chráněného autorským právem se stáváte peerem a jste distributorem fragmentů tohoto díla, protože ho nemáte celé stažené. Po stažení celého díla se stáváte automaticky seedem a v tomto okamžiku jste distributor, který umožňuje stažení kompletního díla. Na to existují různé názory, ale v obou případech jste distributorem autorsky chráněného díla a bez souhlasu autora nesmíte dílo distribuovat. Kdo neoprávněně zasáhne nikoli nepatrně do zákonem chráněných práv k autorskému dílu, uměleckému výkonu, zvukovému či zvukově obrazovému záznamu, rozhlasovému nebo televiznímu vysílání nebo databázi, bude potrestán odnětím svobody až na dvě léta, zákazem činnosti nebo propadnutím věci nebo jiné majetkové hodnoty [§ 270].

- Osoba, která vyrobí nebo přechovává počítačové heslo, přístupový kód, postup nebo jakýkoli jiný podobný prostředek (i počítačový program, vytvořený nebo přizpůsobený k neoprávněnému přístupu), pomocí něhož lze získat přístup k počítačovému systému nebo jeho části, porušuje zákon a bude potrestána odnětím svobody až na jeden rok, propadnutím věci nebo jiné majetkové hodnoty nebo zákazem činnosti [§ 231].

Kategorie počítačových deliktů

Gross S. v [1] popisuje a rozděluje počítačové delikty páchané hackery do následujících tří kategorií (basic class, middle class a top class).

- Basic class

Takto jsou označováni převážně mladí hackeři s průměrnými znalostmi programování a počítačů. K útokům používají předpřipravené nástroje (skripty), do kterých stačí zadat adresu vzdáleného počítače. Jsou většinou schopni pronikat do systému pouze významnými a dlouho známými bezpečnostními děrami. Po proniknutí do systému většinou data vymažou a nechají vzkaz typu „Byl jsem tu“. Žádné techniky pro maskování útoku a zahlazení stop většinou nepoužívají a je proto hned jasné, co se děje a jak k tomu došlo.

- Middle class

Ve střední třídě jsou hackeři s většinou výbornými programovacími zkušenostmi a znalostí operačních systémů. K útokům také používají předpřipravené nástroje, avšak podle typu operačních systémů a úrovně zabezpečení lehce použijí vhodný nástroj k dosažení svého cíle. Po proniknutí do systému se snaží nepozorovaně sledovat celou síť pro získání dalších informací a přístupu k okolním systémům. Někteří podnikají průniky pro svoje pobavení, jiní pro slávu nebo peníze. Stačí například uživatelská data zašifrovat nebo přesunout jinam a za navrácení (rozšifrování) požadovat malou sumu (v řádu stovek dolarů).

- Top class

V top class jsou elitní hackeři s excelentními znalostmi. Předpřipravené nástroje vytvářejí a prodávají. Do systému pronikají pomocí komplexních útoků a nedávno objevenými bezpečnostními děrami. Po průniku používají drahé maskovací nástroje (v řádu tisíců dolarů) a v systému mohou nepozorovaně působit i několik let. Jejich snahou je ovládnutí celého systému k vlastnímu prospěchu. Jejich útok je většinou organizovaný a dotyčnou společnost stojí velké množství prostředků, případně je spojený s únikem osobních dat, čísel platebních karet nebo zdrojových kódů vyvíjených programů.

Řadový počítačový uživatel se s třetím typem hackerů většinou nepotká. Potká se však s prvními dvěma typy. Před útokem typu “ Basic class“ dostatečně ochrání počítač dodržování základních úkonů (pravidelná aktualizace, správně nastavený firewall). Útoky druhého typu „Middle class“ bývají promyšlenější a rafinovanější. Nejedná se vždy o útok na operační systém, ale útočník se obecně snaží získat kontrolu nad e-mailovým nebo bankovním účtem, získat osobní data, případně další zpeněžitelné informace. Mezi způsoby získávání těchto informací patří například tyto techniky [1]:

- Sociotechnika

Sociotechnika je termín zavedený hackerem Kevinem Mitnickem a označuje činnost přesvědčování lidí, aby dělali věci, které se pro neznámé lidi obvykle nedělají. Může to být spuštění cizího programu v jiném počítači nebo třeba vypnutí firewallu na malou chvíli z důvodu „testování“. Spouštění cizích programů (například humorných animací nebo šetřičů obrazovky) v počítači je jedna z nejnebezpečnějších věcí pro operační systém a tímto způsobem obvykle dochází k průnikům. Spuštěním útočníkova programu v počítači dojde například k umožnění přístupu k souborům na disku napadeného počítače (i k bankovnímu certifikátu). Stejně tak může útočník odchytávat stisknuté klávesy na počítači, a tak získat hesla pro přístup k citlivým informacím.

- Podvržení identity

Pro hackera není problém zfalšovat e-mailovou zprávu tak, aby vypadala, že ji poslal někdo jiný – například nadřízený v zaměstnání či někdo ze seznamu přátel. Dokonce dokáže zprávu nastavit tak, aby odpověď šla zpět do jejich rukou.

- Phishing

Technika velice podobná podvržení identity. Je doplněna zpravidla o žádost o navštívení nějaké webové stránky a dalších úkonů. Běžné jsou například podvržené zprávy od provozovatele e-mailového účtu, že nastala určitá komplikace a je potřeba se co nejdříve přihlásit pomocí hesla na uvedené adrese. Tato adresa však patří útočníkovi a ten lehce odchytí heslo poškozeného. Podobně se může vyskytnout e-mail od provozovatele bankovního účtu s popisem problému a podobnou žádostí. Aby však útočník vyvrátil jakékoliv podezření, odkazovaná stránka je přesná kopie bankovního systému. Dokonce po zadání hesla je zobrazena stránka s účtem. Hackeři toho dosahují „jednoduchým“ způsobem – na pozadí se použije heslo pro skutečné přihlášení k bankovnímu systému a informace se přenesou na stránky útočníka. Hromadné použití phishingu (z původního slova fishing – rybaření) je pro útočníka velice jednoduché. Stačí rozeslat dostatek e-mailů a jen čekat.

- Odcizení identity (identity theft)

Technika oblíbená především v USA. Využívá toho, že při prokazování identity po Internetu je vyžadováno ověření zpravidla jedním způsobem. Stačí tedy získat například číslo sociálního pojištění (v USA něco jako rodné číslo u nás, což není veřejný údaj, ale také není tajný) nebo číslo kreditní karty. Všechny popsané metody se stávají obyčejným uživatelům velmi nebezpečné a v poslední době i časté. I v ČR bylo zaznamenáno několik případů odčerpání nemalých částek z účtů klientů bank. Bohužel v současné době banky u nás někdy přesouvají zodpovědnost za úniky informací a finanční ztráty na koncové uživatele bez dostatečné informační kampaně. Zavedení doplňkových bezpečnostních prvků je pomalé nebo nedostatečné. Bankovní konto však není jediným cílem hackerů. Lákavé jsou jakékoliv zpeněžitelné či jinak využitelné informace. Od lékařských záznamů přes osobní nebo ekonomická data až po například právní informace a různé smlouvy. Časté také bývá zneužití napadených počítačů pro rozesílání „spamu“ či šíření ilegálních materiálů po Internetu.

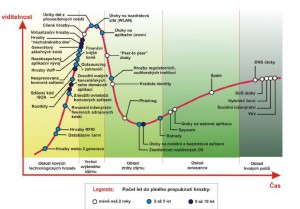

Hype Cycle Diagram

Celkový pohled na hrozby ICT a jejich popis uvádí Gross S. v [1] a je znázorněn v Hype Cycle diagramu na obrázku 1.

Obrázek 1: Hrozby ICT v Hype Cycle Diagramu, zdroj [1]

Na svislé ose diagramu je vyjádřena míra výskytu dané hrozby (její „viditelnost“, publicita, věnovaná odborná pozornost), na ose horizontální pak vyspělost hrozby. V levé části osy x nalezneme zcela nové hrozby, které se teprve začínají objevovat nebo se o nich začíná diskutovat, v pravé části pak „ustálené“, velmi vyspělé hrozby, které se již staly součástí každodenního života. Hrozba zpravidla ve svém historickém vývoji prochází postupně grafem zleva doprava. Nejprve se objevuje s Utover slots hittar du aven alla klassiska favoriter som Roulett, Blackjack och Keno. nějakou novou technologií, aby se nakonec za nějakou dobu „ustálila“ a stala se stálou, vyspělou hrozbou, které je nezbytně nutné věnovat neustálou pozornost. Některé hrozby ale nemusejí projít všemi oblastmi, mohou se „ztratit“, přestat existovat a v druhé polovině pravé části grafu se nemusejí pak již dále objevovat. Křivka grafu je pak rozdělena do pěti základních, logických oblastí, které mají svá specifika:

- Oblast nových technologických hrozeb

Oblast zcela nových hrozeb, které se objevují s novými, perspektivními technologiemi, které se teprve začínají objevovat na trhu.

- Vrchol zvýšeného zájmu

Hrozby, o kterých se nejvíce hovoří, je jim věnována maximální pozornost, směřováno maximální úsilí na ochranu.

- Oblast ztráty zájmu

Hrozby, o kterých se již přestává mluvit, mají svůj vrchol pozornosti již za sebou. Hrozba není již v módě. Může se zdát, že hrozba je v této etapě nereálná.

- Oblast renesance.

Hrozba, nebo technologie se postupně stává realitou, v praxi se začíná vyskytovat ve velké míře.

- Oblast trvalých potíží

Hrozba se reálně projevuje v běžné praxi, je masově rozšířena a způsobuje závažné problémy svou vysokou technologickou nebo sociologickou vyspělostí.

Dále je v [1] uveden popis hrozeb ICT, které se nacházejí jako jednotlivé body na křivce Hype Cycle diagramu:

- Krádež identity (Identity Theft)

Krádeží identity rozumíme krádeží osobních nebo finančních dat (např. čísla účtů) za účelem odcizení finančních prostředků nebo spáchání jakékoliv jiné trestné činnosti, vedoucí zpravidla k nejrůznějším podvodům.

- Sociální inženýrství (Social Engineering)

Systematicky používá znalosti lidského chování, umění přesvědčování, aby uživatel udělal to, co by za normálních okolností, při dodržování všech bezpečnostních pravidel, nikdy neudělal. Tím jsou samotným lidským faktorem prolomena technologická a organizační bezpečnostní opatření a je umožněn kybernetický útok.

- Spyware

Nežádoucí SW, který může poškozovat systémy, monitorovat chování uživatele a tyto informace předávat útočníkovi bez vědomí poškozeného.

- Cílené hrozby (Targeted Threats)

Jedná se o kybernetické útoky s finanční motivací, jež jsou vedeny proti jedné instituci (firmě) nebo celému oboru (průmyslu). Nejsou zpravidla poškozenou společností publikovány, není je možno detekovat nebo jim preventivně zabránit použitím standardních, typových opatření. Útočníci jsou vynalézaví a používají zcela netypické formy útoků, jež nejsou popsány v bezpečnostních postupech, manuálech apod.

- Viry (Viruses)

Škodlivé programy se zabudovaným mechanismem jejich šíření. Jakmile je jednou virový program spuštěn uživatelem, vykonává určitou z bezpečnostního pohledu negativní činnost a může se následně dále skrývat nebo dále množit svými kopiemi.

- DoS útoky (Denial of Service Attacks)

Cílem těchto útoků je poškodit nebo vyřadit určité služby, například zahlcením velkým množstvím příchozích požadavků na zpracování atd. DoS útoky mohou rovněž využít slabin systémů.

- DNS útoky (DNS Attacks)

Domain Name System může být porušen nebo přesměrován na škodlivé web stránky. V poslední době jsou zaznamenávány útoky na lokální DNS služby, tzv. „pharming“.

- Hybridní červi (Hybrid Worms)

Jsou to komplexní programy způsobující škody v informačním a komunikačním prostředí, využívající technologie běžných virů. Na rozdíl od virů jsou ale „samospustitelné“ a analyzují slabá místa SW a/nebo technologického prostředí, což způsobuje jejich velmi rychlé, masivní rozšíření. Většina dnešních útoků je realizována právě za pomoci hybridních červů.

- „Peer to peer“ útoky (Peer to peer Attacks)

Peer to peer (P2P) prostředí umožňuje přenos virů a červů a znamená potenciální riziko jako jiná nechráněná síť. Mezi uživateli oblíbené komunikační prostředky patří například instanční messaging (IM) apod.

- Phishing

Druh počítačové kriminality (sociálního inženýrství) využívající slabin vlastních samotnému člověku v prostředí a webu a elektronické pošty. Na uživateli jsou podvodným způsobem na základě věrohodného, ale falešného emailu či webového odkazu (spoofing) apod. vylákány citlivé osobní údaje (čísla bankovních účtů, hesla apod.), která jsou následně zneužita.

- Spam

Nevyžádaná elektronická pošta poškozující uživatele nebo instituci. Nevyžádaný obsah může být mimo jiné vkládán i do internetových diskusních fór.

- Útoky na webové aplikace (Web Application Attacks)

Soubor útoků na webové aplikace zahrnující techniky skenování a zneužití slabých míst webového prostředí, změny webových stránek (webfacing apod.).

- Útoky na aplikační úrovni (Application Level Attacks)

Pod těmito hrozbami rozumíme aplikace vyvinuté a provozované v instituci nebo komerčně dodané bez webového rozhraní. Aplikace webového charakteru jsou v Hype cycle diagramu zobrazeny samostatným bodem.

- Botnety (Botnets)

Botnety jsou množiny softwarových robotů (tzv. bots), které pracují v autonomním režimu mimo IT kontrolu napadeného prostředí. Pod tímto termínem bývají taktéž označovány vzájemně propojené počítače, jež jsou pod kontrolou útočníka a využívány k plnění jeho zájmů.

- Databázoví červi (Database Worms)

Sami se šíří, jsou cíleni na systém řízení relační databáze. Jsou schopni zničit obrovský objem dat ve velice krátkém časovém období.

- Finanční trojští koně (Financial Trojans Backdoor)

Jedná se o škodlivý software typu trojského koně instalovaného do PC a speciálně určeného pro finanční podvody. Dochází k vkládání podvodných transakcí během bankovních nebo jiných komerčních transakcí s autentizací uživatele. Jedná se o nový, velmi sofistikovaný druh útoků.

- Nezabezpečený aplikační vývoj (Insecure Application Development)

Nezabezpečený aplikační vývoj umožňuje útočníkům detekovat a následně zneužívat slabá místa aplikačního SW. Útočníci využívají běžně dostupné nástroje na penetrační testování, analyzátory zdrojových kódů a nástroje reverzního inženýrství, dešifrovací technologie a crackery na získávání přístupových hesel.

- Zneužití ovladačů koncových zařízení (Device Driver Exploits)

Ovladače koncových zařízení jsou zneužity pro kompromitaci cílového systému (aplikace). Ovladače koncových zařízení obecně fungují na nejnižší úrovni operačního systému a ne vždy je věnována pozornost jejich zabezpečení.

- Zranitelnost rozšířených OS (Embedded OS)

Běžné operační systémy (např. Windows) jsou přenášeny do prostředí koncových zařízení. Koncová zařízení jsou obecně slaběji chráněna proti hrozbám, a tím je umožněn jejich přenos z periferních zařízení do centrálních systémů.

- Hrozby regulatorních, auditorských společností (Regulatory Distraction)

Auditorské a regulatorní společnosti požadují po instituci velké množství kritických informací. V případě, že dojde k úniku či zneužití těchto informací směrem ke konkurenci, hrozí instituci i přímé velké ztráty.

- Úniky dat z přenositelných médií (Removable Storage Leakage)

Přenositelná média – zejména s USB rozhraním (flashdisky, externí disky), CD/DVD vypalovačky, iPody, PDA – umožňují přenos velkého množství dat mimo instituci. Tyto přenosy nemusí být autorizovány vlastníky dat. I v případě, že přenos dat či používání těchto médií je autorizován, hrozí odcizení datového nosiče i s citlivými daty.

- Hrozby RFID (RFID Threats)

Jsou zaměřeny na útoky proti soukromí a majetku. Dochází ke změnám/záměnám identity osob, zboží apod. Mohou být spojeny s viry (útoky na vyhodnocovací SW).

- Sdílený kód/SOA (Shared Code/SOA )

Sdílené služby postavené na architektuře SOA jsou zranitelné díky sdíleným programovým kódům/službám. Mohou obsahovat chyby či jiná bezpečnostně slabá místa, a ve svém důsledku představují hrozby pro komplexní aplikace na nich postavené.

- Hrozby VoIP VoIP Threats

Hlasové služby mohou být ohroženy DoS útoky, DNS útoky, útoky na signální protokoly nebo technologickou zranitelností.

- Útoky na bezdrátové sítě (WLAN Attacks)

Organizace si musí dokázat chránit bezdrátovou komunikaci, neboť zde může dojít k úniku velkého množství citlivých dat, pokud je komunikace nechráněna.

- Outsourcing v zahraničí (XENO Threats)

IT služby či jiné aktivity jsou často v dnešní době outsourcovány i do jiných (rozvojových) zemí, s nižšími náklady, kde je ale jiné vnímání intelektuálního vlastnictví a ochrany soukromí. Jedná se zpravidla o outsourcing velkých datových center, kde hrozí manipulace s daty nebo jejich únik.

- Reverzní inženýrství firemních zdrojových kódů (Enterprise Code Reverse Engineering)

Předmětem je reverzní analýza zdrojových kódů podnikových aplikací za účelem detekce zranitelnosti, technologického, procesního a algoritmického know-how a/nebo následného odcizení duševního vlastnictví.

- Hrozby webu 2. generace (Mashup Threats)

Koncept Webu 2. generace umožňuje směšování obsahů různých, násobných zdrojů (web stránek) pomocí aktivního skriptování na straně browseru. To otvírá mnoho možností zranitelnosti skriptovaným útokům z různých zdrojů (web stránek).

- Rootkity (Rootkits)

Rootkit je modifikovaný systémový soubor nebo množina systémových souborů, jež používají útočníci k záměně za původní, originální systémové soubory, aby získali kontrolu nad desktopem či serverem a nebylo možné na úrovní administrace systému (root) detekovat průnik. Rootkity jsou často navrhovány tak vychytrale, že mají stejná souborová jména, velikosti či data jejich vzniku/modifikace jako jejich originály. Rootkity jsou obecně členěny na systémové (modifikující jádro (kernel) systému) a na aplikační (modifikující konfiguraci aplikací).

- Nespravovaná koncová zařízení (Unmanaged Network Device)

Jsou to zařízení, která nejsou registrována a tedy nijak spravována (řízena), i když jsou připojena do sítě instituce. Jsou mimo centrální dohled útvaru IT. Mohou to být soukromé NB zaměstnanců, zařízení spolupracujících/ dodavatelských či jiných externích subjektů, tiskárny, kopírky, atd.

- Virtualizační hrozby (Virtualization Threats)

Tyto hrozby jsou spojeny se zranitelností operačních systémů, využívajících virtualizační technologie, virtuální manažery.

- Hrozby „nechráněného dne“ (Zero Day Threats)

Jsou to útoky vedené ještě před tím, než je dodána nová verze SW odstraňujícího bezpečnostní či jiné nedostatky komerčního SW (opravné patche apod.)

- Útoky na mobilní a bezdrátová zařízení (Mobile and Wireless Device Attacks)

Viry jsou rozšiřitelné na mobilní telefony a další bezdrátová zařízení. Navíc v případě krádeže těchto zařízení může dojít ke ztrátě citlivých dat nebo duševního vlastnictví.

- Generátory zákeřných kódů (Malicious Code Variants)

Jedná se o generátory škodlivých kódů (virů apod.). Rychle se generuje velké množství kódů v rozličných variantách, které jsou schopny prolomit některé antivirové SW ochrany.

- Zneužití malých kancelářských nebo domácích aplikací (SOHO Vulnerabilities)

Počet jejich instalací v praxi neustále roste, ale zároveň nejsou malé kancelářské nebo domácí aplikace dostatečně profesionálně podporovány, řízeny a zejména zabezpečeny. To vede k jejich velké zranitelnosti.

Kybernetické útoky

V březnu letošního roku jsme byli svědky velké vlny kybernetických útoků. Proběhly DDoS útoky na banky a české zpravodajské servery. Útoky byly vedeny z podvržených IP adres a skutečného útočníka je proto možno velmi obtížně zjistit. Je nutné si uvědomit, že Internet je zbraň, budoucí kybernetické útoky mohou nabýt vojenské dimenze a nelze je brát na lehkou váhu.

NATO před čtyřmi lety zřídilo v estonském Tallinnu speciální centrum kyberobrany. Alianční centrum kyberobrany v Tallinnu vzniklo na popud Estonska, které se v roce 2007 stalo terčem zatím nejrozsáhlejšího kybernetického útoku. Na provozu centra spolupracuje desítka zemí. V rozhovoru pro natoaktual.cz velitel kyber centra NATO Ilmar Tamm uvedl, že masivnímu kyberútoku se musí umět bránit každá země sama.

V následujícím odstavci je uvedeno deset pravidel NATO pro kyberbezpečnost [6]:

- Pravidlo teritoriality

Informační infrastruktura nacházející se na území jednoho státu je předmětem teritoriální suverenity onoho státu.

- Pravidlo odpovědnosti

Spáchání kyberútoku z počítačů a jiných zařízení nacházející se na území jednoho státu je považováno za důkaz a tento útok může být tomuto státu připisován.

- Pravidlo spolupráce

Pokud byl útok spáchán z počítačových systémů daného státu, je tento stát povinen spolupracovat s obětí formou konzultací, výměny informací, a dalšími způsoby.

- Pravidlo sebeobrany

Každý má v kyberprostoru právo na sebeobranu. Reakce silou je za některých okolností přípustná.

- Pravidlo ochrany dat

Data získaná monitorováním internetu jsou považována za osobní. Mohou však být poskytnuta třetí straně, pokud zajistí stejnou míru ochrany. Monitorování internetu a výměna informací musí být v rovnováze s ochranou práv jedince.

- Pravidlo odpovědnosti se starat

Každý má odpovědnost snažit se rozumným způsobem ochránit svá počítačová zařízení.

- Pravidlo včasného varování

Každý má povinnost informovat potenciální oběť o chystaném kyberútoku.

- Pravidlo přístupu k informacím

Veřejnost má právo být informována o kyberhrozbách vůči životu, bezpečnosti a dobrému žití.

- Pravidlo zákonnosti

Každý stát je povinen zahrnout nejčastější kyberzločiny do svého právního řádu.

- Pravidlo mandátu

Schopnost organizace jednat vždy vychází z rozsahu jejího mandátu. Na mezinárodním poli je nutné zastavit duplikaci schopností a úsilí.

Závěr

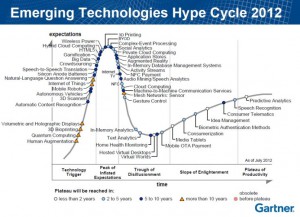

Na stránkách společnosti Gartner, Inc. (http://www.gartner.com/newsroom/id/2124315) najdete článek věnovaný nově vznikajícím technologiím. Podrobný popis těchto technologií není předmětem tohoto článku, ale vývoj technologií je zřejmý z obrázku 2, diagramu Hype Cycle 2012.

Obrázek 2: Nově vznikající technologie, zdroj [7]

POUŽITÁ LITERATURA

(1) GROSS,S. History, Development and Cyber Threats Related to Cyber (Computer) Crime. THE INTERNET, COMPETITIVENESS AND THE ORGANISATIONAL SECURITY,XI. Annual International Conference, Zlín 24th- 25th March, 2009.

(2) PWC. Počítačová kriminalita pod lupou. Prosinec 2011. Dostupný z WWW: <http://www.pwc.com/cz/en/hospodarska-kriminalita/assets/Crime_survey_CR_czech_ele.pdf>.

(3) SMEJKAL, V.,SOKOL, T.,VLČEK, M. Počítačové právo. Praha, C. H. Beck/SEVT 1995

(4) COUNCIL OF EUROPE. Convention on Cybercrime. Budapest, 23.XI.2001. Dostupný z WWW: <http://conventions.coe.int/Treaty/EN/Treaties/Html/185.htm>.

(5) COUNCIL OF EUROPE. Additional Protocol to the Convention on Cybercrime, concerning the criminalisation of acts of a racist and xenophobic nature committed through computer systems. Strasbourg, 28.I.2003. Dostupný z WWW: <http://conventions.coe.int/Treaty/en/Treaties/Html/189.htm>.

(6) DOLEŽEL, M. Kyberútokům se musí umět bránit každá země, tvrdí šéf specialistů NATO. Datum vydání: 4. 1. 2012. Dostupný z WWW: <http://zpravy.idnes.cz/kyberutokum-se-musi-umet-branit-kazda-zeme-tvrdi-sef-specialistu-nato-1eh-/zpr_nato.aspx?c=A120104_130737_zpr_nato_inc>.

(7) GREG, O’Connor. 21st Century learners with diverse needs – Making learning accessible with the iPad. Spectronics Team Presentations and Resources from Pathways 11 Conference November 2012. Dostupný z WWW: < http://www.spectronicsinoz.com/blog/tools-and-resources/spectronics-team-presentations-and-resources-from-pathways-11-conference-november-2012>.

Diskuze:

Diskuze:

Diskuze k článku